Les 5 méthodes les plus utilisées par les pirates informatiques pour accéder à vos données privées | Microage Canada

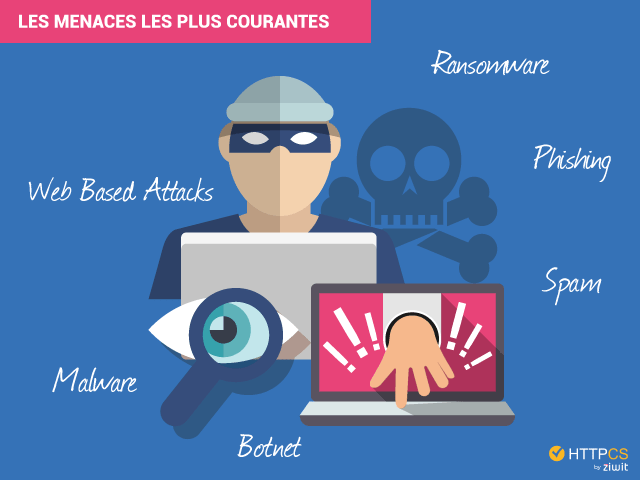

Quels sont les différents types de piratage informatique ? - Assistance aux victimes de cybermalveillance

La meilleure arme du pirate informatique contre votre société : le social engineering - Cybersécurité > Digital - BeaBoss.fr